sandbox和container对比

Sandbox 和 Container 的区别

基本概念

Sandbox(沙箱)

- 定义:一种隔离环境,用于安全地运行程序,限制其对系统资源的访问

- 目的:提供安全隔离,防止恶意代码影响主机系统

- 范围:通常针对单个应用程序或进程

Container(容器)

- 定义:一种轻量级虚拟化技术,将应用程序及其依赖打包在一起

- 目的:提供一致的运行环境,确保应用在不同环境中行为一致

- 范围:包含完整的应用程序运行时环境

主要区别对比

| 特性 |

Sandbox |

Container |

| 主要目标 |

安全隔离 |

环境一致性 |

| 隔离级别 |

高(安全优先) |

中等(资源隔离) |

| 资源开销 |

极低 |

低到中等 |

| 启动速度 |

极快 |

快 |

| 包含内容 |

单个应用/进程 |

完整运行时环境 |

技术实现差异

Sandbox 实现方式

1

2

3

4

5

6

7

|

const sandboxedCode = `

// 无法访问DOM、网络、文件系统

// 只能执行安全的JavaScript代码

return 42;

`;

|

典型技术:

- 浏览器沙箱:Chrome V8沙箱

- 系统调用拦截:seccomp, AppArmor

- 虚拟机监控器:QEMU用户模式

Container 实现方式

1

2

3

4

5

6

7

8

|

FROM node:16

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

EXPOSE 3000

CMD ["node", "app.js"]

|

典型技术:

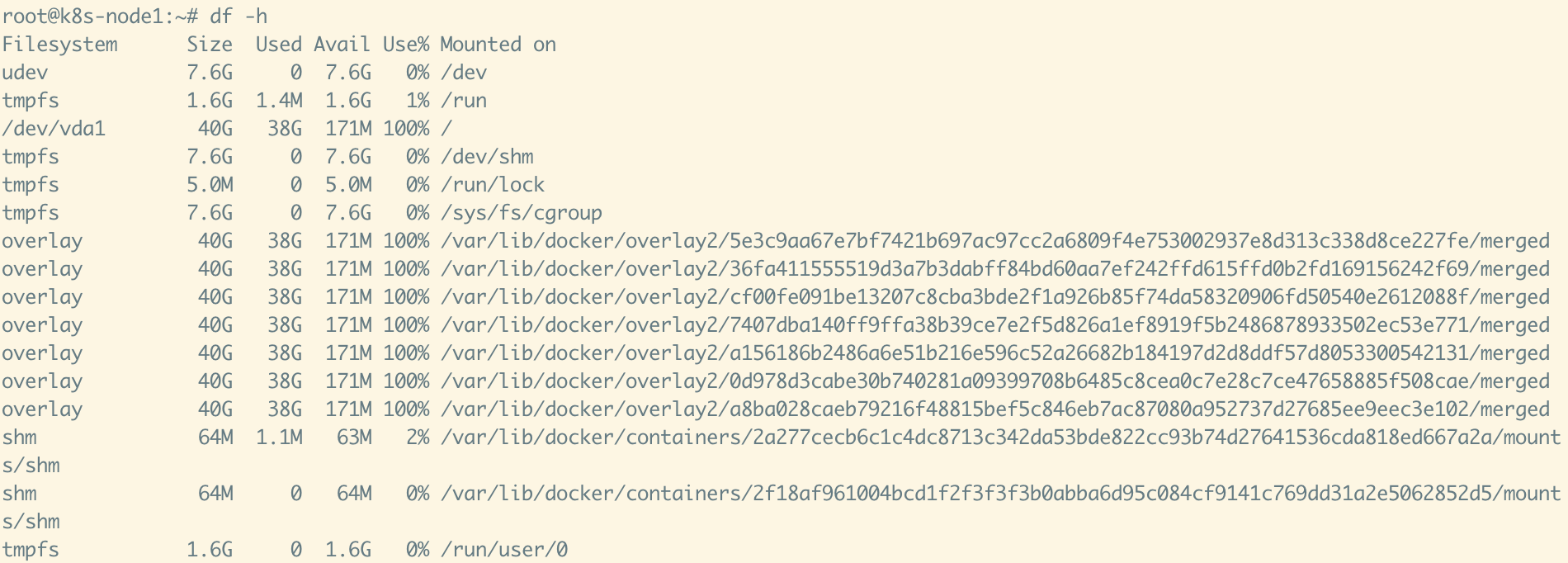

- Linux Namespace:进程、网络、文件系统隔离

- Control Groups (cgroups):资源限制

- Union File System:镜像分层

使用场景对比

Sandbox 适用场景

- 浏览器环境

1

2

3

4

|

<iframe src="untrusted.html"

sandbox="allow-scripts allow-forms">

</iframe>

|

- 代码执行环境

1

2

3

4

|

import restricted_python

code = "print('Hello World')"

restricted_python.compile_restricted(code)

|

- 插件系统

Container 适用场景

- 应用部署

1

2

|

docker run -p 8080:3000 my-web-app

|

- 微服务架构

1

2

3

4

5

6

7

|

apiVersion: apps/v1

kind: Deployment

spec:

containers:

- name: api-server

image: my-api:latest

|

- 开发环境一致性

安全性对比

Sandbox 安全特性

- 强制访问控制:严格的权限限制

- 系统调用过滤:限制危险操作

- 内存保护:防止缓冲区溢出

- 网络隔离:限制网络访问

Container 安全特性

- 进程隔离:独立的进程空间

- 文件系统隔离:独立的文件视图

- 网络隔离:独立的网络栈

- 资源限制:CPU、内存限制

性能和资源使用

Sandbox

Container

实际应用示例

Browser Sandbox

1

2

3

4

5

|

<iframe

src="https://third-party-widget.com"

sandbox="allow-scripts">

</iframe>

|

Docker Container

1

2

3

4

5

6

7

|

docker run -d \

--name web-app \

--memory=512m \

--cpus=1.0 \

-p 80:80 \

nginx:latest

|

互补关系

在实际应用中,两者经常结合使用:

1

2

3

4

5

6

7

8

9

10

|

docker run --security-opt seccomp=profile.json my-app

apiVersion: v1

kind: Pod

spec:

securityContext:

runAsNonRoot: true

runAsUser: 1000

|

总结

- Sandbox:专注于安全隔离,适合运行不受信任的代码

- Container:专注于环境一致性,适合应用打包和部署

- 选择依据:根据具体需求选择,或两者结合使用以获得最佳效果

两者都是现代软件开发和部署中的重要技术,各有其独特的优势和适用场景。