如何通过Pod进入到宿主机?

如何通过Pod进入到宿主机?

nsenter -a -t 1 bash 命令的作用是让你在一个新的 shell 会话中,进入 PID 为 1 的进程所在的全部命名空间(Namespace)。

通过这种方式,可以从pod中进入到宿主机(全部的namespace都跟宿主机一样)

breakdown 如下:

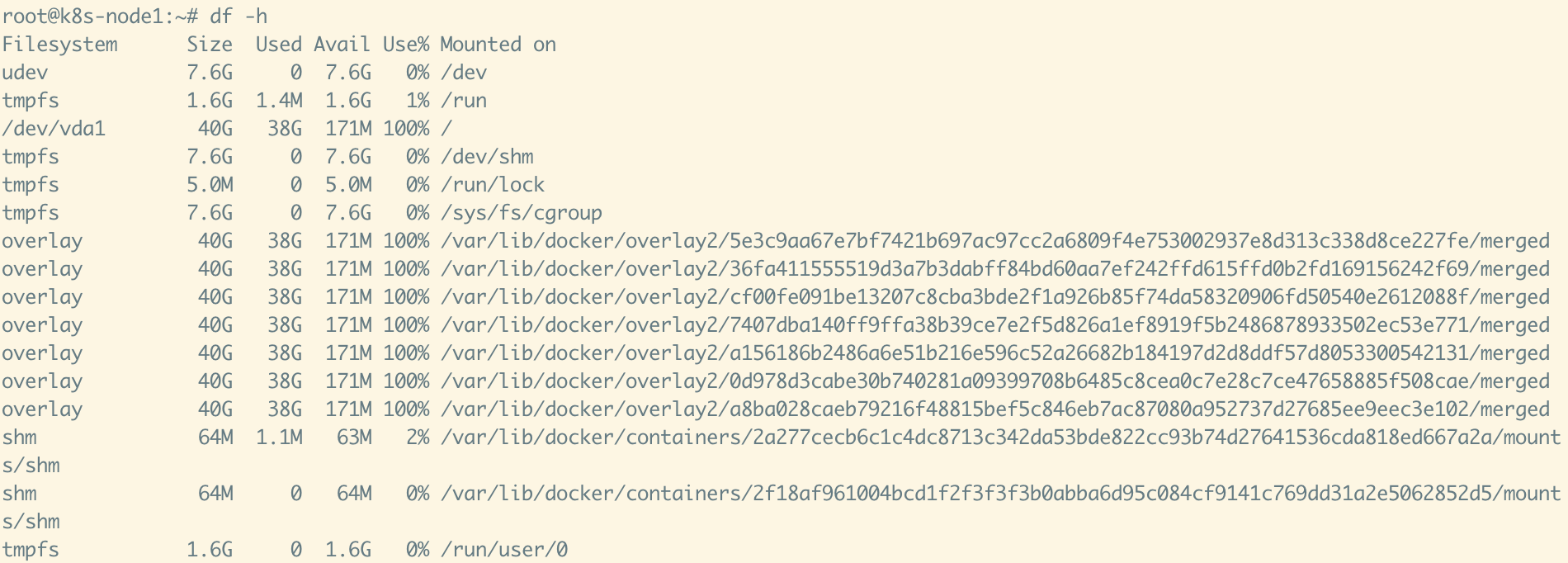

nsenter: 这是一个 Linux 命令行工具,用于将当前进程“进入”到指定进程的一个或多个命名空间中。-t 1: 这个选项指定了目标进程的 PID (Process ID)。在这里,1是 Linux 系统中第一个启动的进程(通常是init或systemd)的 PID。所有其他进程都是由它或它的子进程派生出来的。-a: 这个选项是 “all namespaces” 的缩写。它告诉nsenter将当前进程加入到目标进程(PID 1)所属于的所有类型的命名空间中,包括但不限于:- Mount (

mnt) - UTS (主机名和域名)

- IPC (进程间通信)

- Network

- PID (进程 ID)

- User ID

- Cgroup

- Mount (

bash: 这是要在新加入的命名空间环境中执行的程序。在这里,它启动了一个新的 Bash shell。

总结来说,执行这个命令的效果是:

启动一个新的 Bash shell,这个 shell 拥有和系统根进程(PID 1)完全相同的系统视图和资源访问权限。这通常意味着你获得了对整个宿主机系统环境的直接访问权,包括文件系统、网络、进程列表等,就好像你退出了所有可能的容器隔离环境,直接进入了宿主机内核的上下文一样。

常见用途:

- 调试容器环境: 当你在一个容器内部,但需要查看或操作宿主机的资源(例如检查宿主机的网络接口、挂载点、进程等)时,可以通过进入 PID 1 的命名空间来实现。

- 从容器访问宿主机: 在某些需要突破容器隔离限制的场景下(例如进行宿主机级别的监控或管理),可能会用到这个命令。

- 深入理解 Linux Namespace: 用于学习和演示 Linux 命名空间的工作原理。

请注意: 执行此命令通常需要 CAP_SYS_ADMIN 或 CAP_SYS_PTRACE 等高级权限。在容器环境中,这通常意味着你需要以特权模式运行容器或者容器本身没有完全隔离这些命名空间。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Roger-Lv's space!

评论